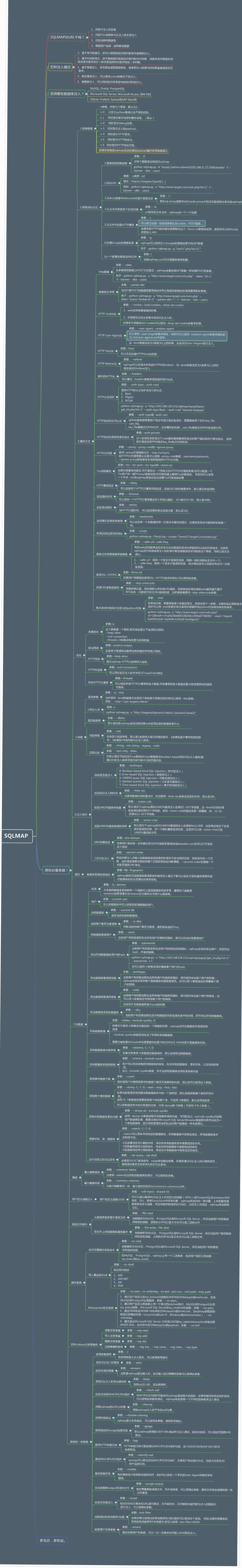

思维导图

见 41WEB攻防

知识点:

- 16、注入工具-SQLMAP-常规猜解&字典配置

- 17、注入工具-SQLMAP-权限操作&文件命令

- 18、注入工具-SQLMAP-Tamper&使用&开发

- 19、注入工具-SQLMAP-调试指纹&风险等级

章节点:

Web层面:Web2.0 & Web3.0

语言安全:JS,ASP,PHP,NET,Java,Python等(包含框架类)

OWTOP10:注入,文件安全,XSS,RCE,XXE,CSRF,SSRF,反序列化,未授权访问等

业务逻辑:水平垂直越权,支付签约&购买充值,找回机制,数据并发,验证码&弱口令等

特殊漏洞:JWT,CRLF,CORS,重定向,JSONP回调,域名接管,DDOS,接口枚举等

关键技术:POP链构造,JS逆向调试,NET反编译,JAVA反编译,代码解密,数据解密等

Web3.0:未待完续筹备中….

参考:

https://www.cnblogs.com/bmjoker/p/9326258.html

数据猜解-库表列数据&字典

(sqlmap:1. 字典文件路径../data/txt/

2. 注入日志路径C:/Users/PC登录账户/AppData/Local/sqlmap/outmap/IP 注:同一IP再次注入时,需删掉之前的注入日志。)

测试:http://vulnweb.com/

1 | --current-db //非ACCESS数据库,查询当前数据库名 |

权限操作-文件&命令&交互式

测试:MYSQL高权限注入

引出权限:--is-dba --privileges

引出文件:--file-read --file-write --file-dest

引出命令:--os-cmd= --os-shell --sql-shell

提交方法-POST&HEAD&JSON

测试:Post Cookie Json

1 | --data "" |

绕过模块-Tamper脚本-使用&开发

测试:base64注入 有过滤的注入

1 | --tamper=base64encode.py |

分析拓展-代理&调试&指纹&风险&等级

- 1、后期分析调试:

-v=(0-6) #详细的等级(0-6)

--proxy "http://xx:xx" #代理注入

- 2、打乱默认指纹:

1

2

3--user-agent "" #自定义user-agent

--random-agent #随机user-agent

--time-sec=(2,5) #延迟响应,默认为5 - 3、使用更多的测试:测试Header注入

1

2--level=(1-5) #要执行的测试水平等级,默认为1

--risk=(0-3) #测试执行的风险等级,默认为1