思维导图

见 41WEB攻防

知识点:

- 60、PHP-反序列化-属性类型&显示特征

- 61、PHP-反序列化-CVE绕过&字符串逃逸

- 62、PHP-反序列化-原生类生成&利用&配合

章节点:

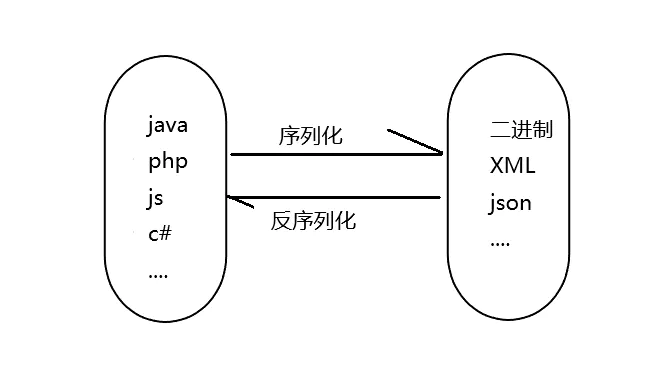

Web层面:Web2.0 & Web3.0

语言安全:JS,ASP,PHP,NET,Java,Python等(包含框架类)

OWTOP10:注入,文件安全,XSS,RCE,XXE,CSRF,SSRF,反序列化,未授权访问等

业务逻辑:水平垂直越权,支付签约&购买充值,找回机制,数据并发,验证码&弱口令等

特殊漏洞:JWT,CRLF,CORS,重定向,JSONP回调,域名接管,DDOS,接口枚举等

关键技术:POP链构造,JS逆向调试,NET反编译,JAVA反编译,代码解密,数据解密等

Web3.0:未待完续筹备中….

PHP-属性类型-共有&私有&保护

1、对象变量属性:

public(公共的):在本类内部、外部类、子类都可以访问

protect(受保护的):只有本类或子类或父类中可以访问

private(私人的):只有本类内部可以使用

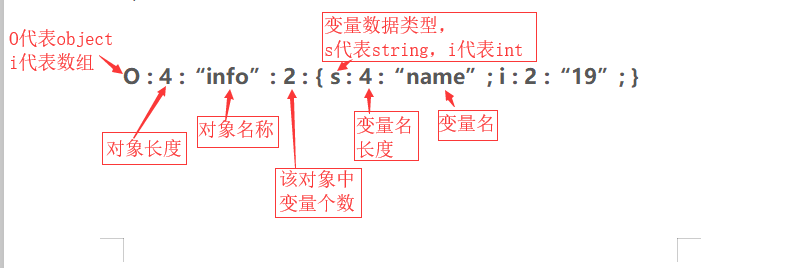

2、序列化数据显示:

public属性序列化的时候格式是正常成员名

private属性序列化的时候格式是%00类名%00成员名

protect属性序列化的时候格式是%00*%00成员名

1 |

|

PHP-绕过漏洞-CVE&字符串逃逸

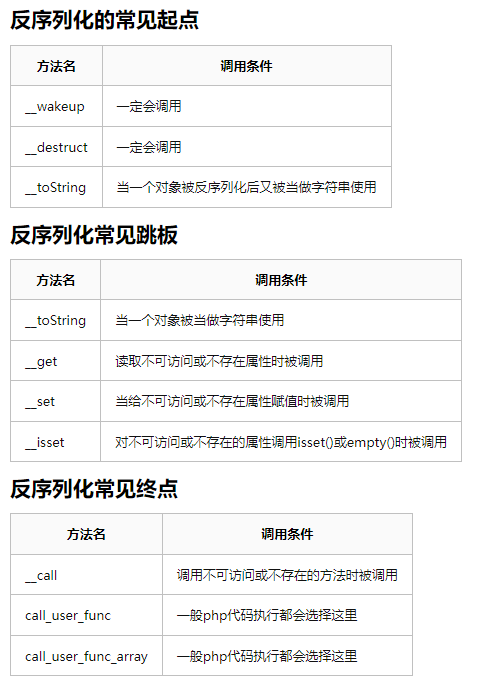

1、CVE-2016-7124(__wakeup绕过)

漏洞编号:CVE-2016-7124

影响版本:PHP 5<5.6.25; PHP 7<7.0.10

漏洞危害:如存在__wakeup方法,调用unserilize()方法前则先调用__wakeup方法,但序列化字符串中表示对象属性个数的值大于真实属性个数时会跳过__wakeup执行

Demo:见CVE.PHP与版本切换演示

案例:

[极客大挑战 2019]PHP

1、下载源码分析,触发flag条件

2、分析会触发调用__wakeup 强制username值

3、利用语言漏洞绕过 CVE-2016-7124

4、构造payload后 修改满足漏洞条件触发

1 | Payload: |

2、字符串逃逸(难理解)

字符变多-str1.php str1-pop.php

字符变少-str2.php str2-pop.php

案例——CTFSHOW-Web262(逃逸解法)

PHP-原生类Tips-获取&利用&配合

参考案例:https://www.anquanke.com/post/id/264823

-PHP有那些原生类-见脚本使用

-常见使用的原生类-见参考案例

-原生类该怎么使用-见官方说明

1、生成原生类

1 |

|

2、本地Demo-xss

1 |

|

3、CTFSHOW-259

-不存在的方法触发__call

-无代码通过原生类SoapClient

-SoapClient使用查询编写利用

-通过访问本地Flag.php获取Flag

1 |

|