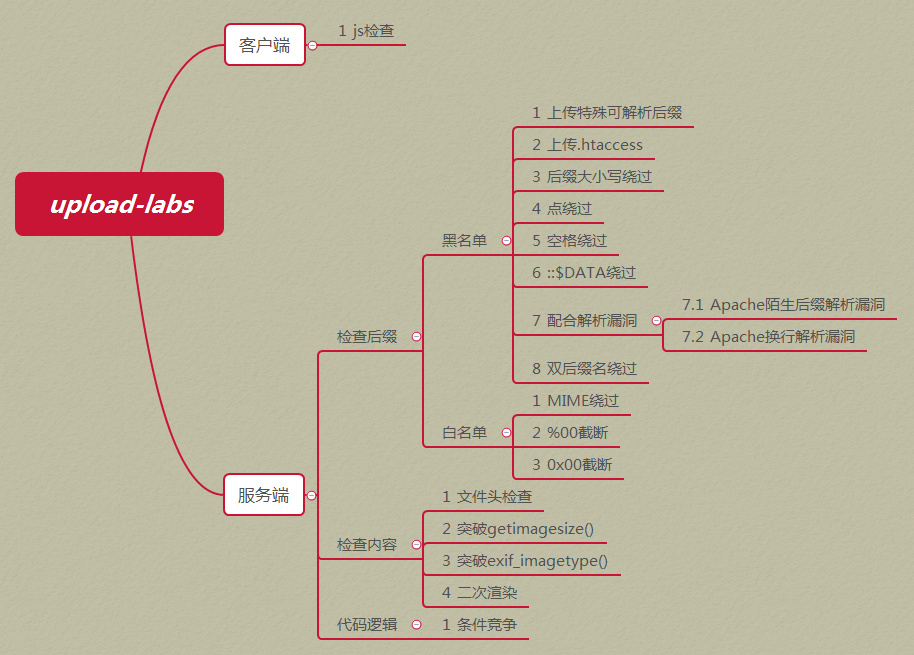

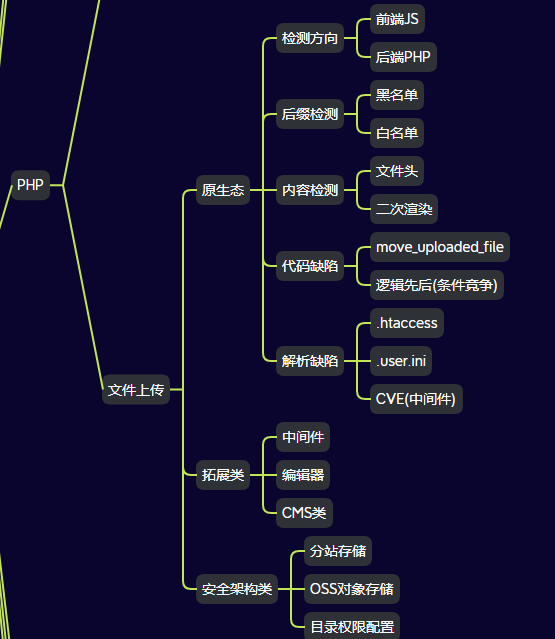

思维导图

见 41WEB攻防

知识点:

- 20、PHP-原生态-文件上传-检测后缀&黑白名单

- 21、PHP-原生态-文件上传-检测信息&类型内容

- 22、PHP-原生态-文件上传-函数缺陷&逻辑缺陷

- 23、PHP-原生态-文件上传-版本缺陷&配置缺陷

章节点:

Web层面:Web2.0 & Web3.0

语言安全:JS,ASP,PHP,NET,Java,Python等(包含框架类)

OWTOP10:注入,文件安全,XSS,RCE,XXE,CSRF,SSRF,反序列化,未授权访问等

业务逻辑:水平垂直越权,支付签约&购买充值,找回机制,数据并发,验证码&弱口令等

特殊漏洞:JWT,CRLF,CORS,重定向,JSONP回调,域名接管,DDOS,接口枚举等

关键技术:POP链构造,JS逆向调试,NET反编译,JAVA反编译,代码解密,数据解密等

Web3.0:未待完续筹备中….

学习前必读:

1、课前一定要明白:

无文件解析安全问题上,格式解析是一对一的(不能jpg解析php)

换句话来说有解析错误配置或后缀解析漏洞时才能实现格式差异解析

2、文件上传安全指的是攻击者通过利用上传实现后门的写入连接后门进行权限控制的安全问题,对于如何确保这类安全问题,一般会从原生态功能中的文件内容,文件后缀,文件类型等方面判断,但是漏洞可能不仅在本身的代码验证逻辑中出现安全问题,也会在语言版本,语言函数,中间件,引用的第三方编辑器等存在缺陷地方配合利用。另外文件上传也有多个存储逻辑,不同的文件存储方案也会给攻击者带来不一样的挑战!

测试环境安装参考:

https://github.com/ffffffff0x/f8x

https://github.com/fuzzdb-project/fuzzdb

https://github.com/sqlsec/upload-labs-docker

1、下载上述资源

2、docker安装

-d 或 f8x -docker 1

2git clone https://github.com/sqlsec/upload-labs-docker.git

cd upload-labs-docker3、进入项目文件夹

1

2

3

4cd upload-labs-docker

docker pull c0ny1/upload-labs(已编辑)

docker run -dit -p 80:80 $(docker images | grep "upload" -aq)

http://ip:804、一键部署运行

docker-compose up -d

upload-labs-docker知识点:

1、前端JS

如何判断是否是前端验证呢?

首先抓包监听,如果上传文件的时候还没有抓取到数据包,但是浏览器就提示文件类型不正确的话,那么这个多半就是前端校验了2、.htaccess

AddType application/x-httpd-php .png3、MIME类型

Content-Type:image/png4、文件头判断

GIF89a5、黑名单-过滤不严

无递归,pphphp6、黑名单-过滤不严

系统大小写敏感属性7、低版本GET-%00截断

自动解码一次

/var/www/html/upload/x.php%008、低版本POST-%00截断

手工解码一次

../upload/x.php%00 二次解码9、黑名单-过滤不严

php310、逻辑不严-条件竞争

‘);?>

上传不断发包

请求不断发包11、二次渲染

先搞个正常图片,上传导出渲染后的图片

对比保留部分,在保留部分添加后门代码

最后利用提示的文件包含执行图片后门代码11、函数缺陷

move_uploaded_file 1.php/.12、代码审计-数组绕过

1

2

3

4

5

6

7

8-----------------------------174283082921961

Content-Disposition: form-data; name="save_name[0]"

http://2.php/

-----------------------------174283082921961

Content-Disposition: form-data; name="save_name[2]"

gif