知识框架:

- 1、财务会计

- 2、财务共享及预算

- 3、管理会计

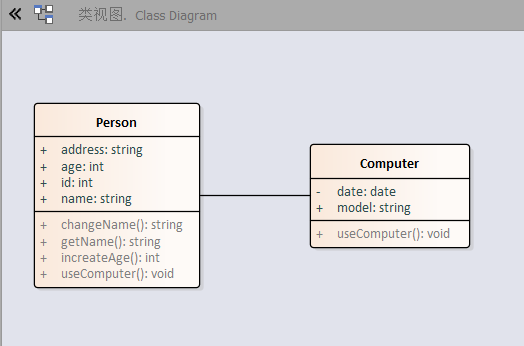

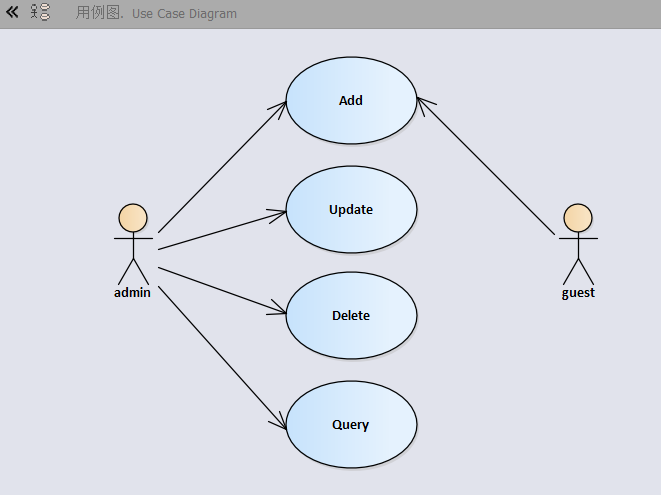

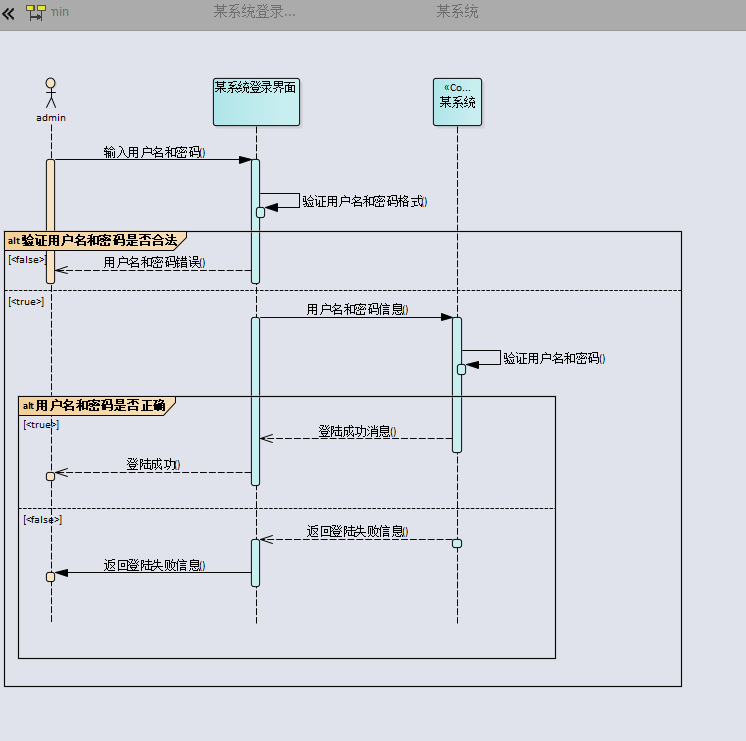

- 4、UML

财务共享及预算:

1.预算管理:

(1)预算汇总

全面预算-预算编制-【编制预算-编制方案、编制活动-确定-(编写白框-保存并计算-检查-审核-提交审批)/(导出excel-导入excel)/(归口预算/保存并计算-审核)】/【预算汇总-编制预算上级组织-费用预算表-汇总】/【报表汇总-汇总- 编制预算-审核-提交审批】

特来电应用-任务中心-我的待办-预算审批单据-审批

(2)预算调整

全面预算-执行分析-【预算调整申请-新增调整单-调整表-打开-保存并计算-计算受影响-送审】/【预算调整汇总-汇总】/【归口预算调整-新增调整单-保存-调整表-预算组织打开-修改-保存并计算】

(3)完成数据

全面预算-执行分析-完成分析-数据预算表

(4)报账

财务共享-网上报账平台-我要报账-新建单据-对私通用费用报销单-保存-预算查询-提交2.业务招待费:

财务共享-网上报账平台-我要报账–新建单据-对私费用-业务招待费报销单-填写-保存-提交3.保证金转费用:

财务共享-网上报账平台-我要报账–新建单据-对公费用-保证金转费用报销单-电子影像-识别4.借款单:

财务共享-网上报账平台-我要报账–新建单据-借还款-借款单-填写/【电子影像-非发票上传】-保存-提交5.值标控制方案定义和分配:

全面预算-执行分析-【值标控制方案定义-新增方案-批量新增行】/【值标控制方案分配-新增-新增记录-保存】6.对公付款:

财务共享-网上报账平台-我要报账–新建单据-对公费用-对公付款单-电子影像-关联对公费用报销单-保存-提交7.对公费用报销:

财务共享-网上报账平台-我要报账–新建单据-对公费用-对公费用报销单-电子影像-关联对公预付款单-保存-提交8.对公预付款:

财务共享-网上报账平台-我要报账–新建单据-对公费用-对公预付款单-电子影像-保存-提交9.对私通用报销单:

财务共享-网上报账平台-我要报账–新建单据-对私费用-对私费用报销单-电子影像-借款核销-增加关联借款单-保存-提交10.工资付款单:

财务共享-网上报账平台-我要报账-新建单据-总账、薪酬类-工资付款单-电子影像-获取SAP数据-保存-提交11.工资预提单:

财务共享-网上报账平台-我要报账-新建单据-总账、薪酬类-工资预提单-获取SAO数据/新增-保存-提交12:工资预算占用:

财务共享-网上报账平台-我要报账-新建单据-总账、薪酬类-工资付款单-获取SAP数据-工资付款审批表/预算占用/支付信息-保存-提交13.差旅费:

财务共享-网上报账平台-我要报账-新建单据-对私费用-差旅费报销单-电子影像-填写-出差明细/预算占用 /支付信息/关联出差申请单/关联借款申请单/发票信息-保存-提交14.市内交通费:

财务共享-网上报账平台-我要报账-新建单据-对私费用-市内交通费报销单-电子影像/费用明细/预算占用/支付信息-保存-提交15.应付付款单推送资金系统:

财务会计-应付管理-付款单申请-核算组织-新增预付付款单-保存

财务共享-网上报账平台-我要报账-预付付款单-提交

财务共享-资金结算平台-单位结算确认-无直联回单确认-再去生成凭证16.总额追加:

全面预算-执行分析-单位总额追加申请-新增-保存-提交17.招待费用:

财务共享-网上报账平台-我要报账-新建单据-对私通用费用报销单-电子影像-识别-报销说明:报销招待费用-费用明细/预算占用/支付信息/借款核销-保存-提交18.社保公积金:

财务共享-网上报账平台-我要报账-新建单据-总账、薪酬类-社保公积金付款-电子影像-【费用分摊部门-下载模板-导入模板】/【费用分摊业务线-增加/导入明细-下载模板导入模板】/支付信息-保存-提交19.职工团建费:

财务共享-网上报账平台-我要报账-新建单据-对私费用-职工团建费用报销单-填写-保存-提交20.费用预提冲销:

财务共享-网上报账平台-我要报账-新建单据-总账、薪酬类-费用预提单-填写-预算占用/申请单/【报销明细-增加】-保存-提交21.费用预提单:

财务共享-网上报账平台-我要报账-新建单据-总账、薪酬类-费用预提单-填写-保存-提交22.长期待摊费用:

财务共享-网上报账平台-我要报账-新建单据-对公费用-长期待摊费用报销单-填写-预算占用-保存-提交-23.预算总额控制:

全面预算-执行分析-单位预算通知配置-新增-保存-单位预算总额配置-新增-保存-下达通知24.预算追加申请单:

全面预算-执行分析-预算追加单-新增追加单-保存-费用预算表-打开-修改追加-保存并计算-关闭-计算受影响-送审

财务会计:

1.销售管理:

GS-供应链-销售管理-销售发票记账

GS-财务会计-会计平台-单据生成-销售管理-销售发票-生成凭证

GS-供应链-销售管理-销售成本结转-全选-自动结转-销售月结-月结2.采购管理:

GS-供应链-采购管理-采购发票管理/采购发票记账3.库存管理:

出库成本确认-出库成本计算

金额调整单-金额调整审核-审核(单据生成-供应链-库存管理-采购入库-库存暂估收货/存货暂估差额)4.存货结算:

财务会计-存货核算(web)-入库成本确认(web)/入库成本记账(web)/出库成本记账(web)/供应链月结(web)5.应付管理:

待付款清单-审核-单据生成-财务会计-应付管理-采购付款

待付款清单-审核-应付生成凭证

应付月结处理

应付期间维护-凭证撤销操作7.分包结算:

web-特来电应用-分包结算管理-分包结算登记(完成状态)-会计平台-单据生成-采购管理-分包结算/分包发票(审核状态 )/分包付款 /【施工付款-特来电应用-分包结算管理-分包付款申请】8.递延:

web-特来电应用-合同管理-【出租合同登记-查看-发票计划-GS-单据生成-供应链-销售管理-递延合同-凭证生成】/【电站服务合同登记 -发票计划-GS-单据生成-供应链-销售管理-租赁递延-资产租赁-生成凭证】9.固定资产转资:

GS-财务会计-固定资产-【资产增加(投建)-增加】/【资产减少-新增】/【资产变更-新增-同步变更 】/资产确认/减少确认/变更确认/计提折旧/折旧分摊/月结/减值清单定义/【减值准备-计算市值】/生成凭证(资产减少)

GS- 财务会计-会计平台-单据生成-供应链-库存管理-资产折旧-固定资产折旧/无形资产折旧/运营电站转资

GS-财务会计-固定资产-资产明细余额表/资产折旧表

web-财务会计-固定资产-【投扩建转资申请-新增-获取数据-保存-提交审核-投扩建转资稽核-稽核-生成固定资产-资产确认】/固定资产拆解申请/外采固定资产验收10.会计平台:

GS-财务会计-会计平台-单据生成-11.基础报表:

GS-信息披露-统计报表-报表填报- 本表审核-锁定本表

GS-财务会计-总账-科目余额表12.凭证导入:

GS-财务会计-总账-凭证-引入-下载模板13.往来模板:

GS-财务会计-往来-核销依据定义-导入核销科目

GS-财务会计-往来-核销依据定义-往来单据初始-读入月初余额

GS-财务会计-往来-核销依据定义-往来核销启用-往来业务核销-批量转入-顺势全额核销-自动核销

GS-财务会计-往来-核销依据定义-往来核销记录封存

GS-财务会计-往来-期间坏账比率分析/期间坏账分析14.固定资产初始余额导入:

GS-财务会计-固定资产-资产卡片维护-【下载模板-导入】/增加-界面布局-保存-初始完成15.应收单、应付单初期数据导入:

GS-财务会计-应收管理-应收单据导入-下载模板/导入-应收帐户初始-应收初始完成-确定(单据状态:制单→初始完成)

GS-财务会计-应付管理-应付单据导入-下载模板/导入-应付帐户初始-应付初始完成-确定16.总账科目余额初始导入:

GS-财务会计-总账-余额初始-增加辅助/导出/导入-往来单位-金额-保存

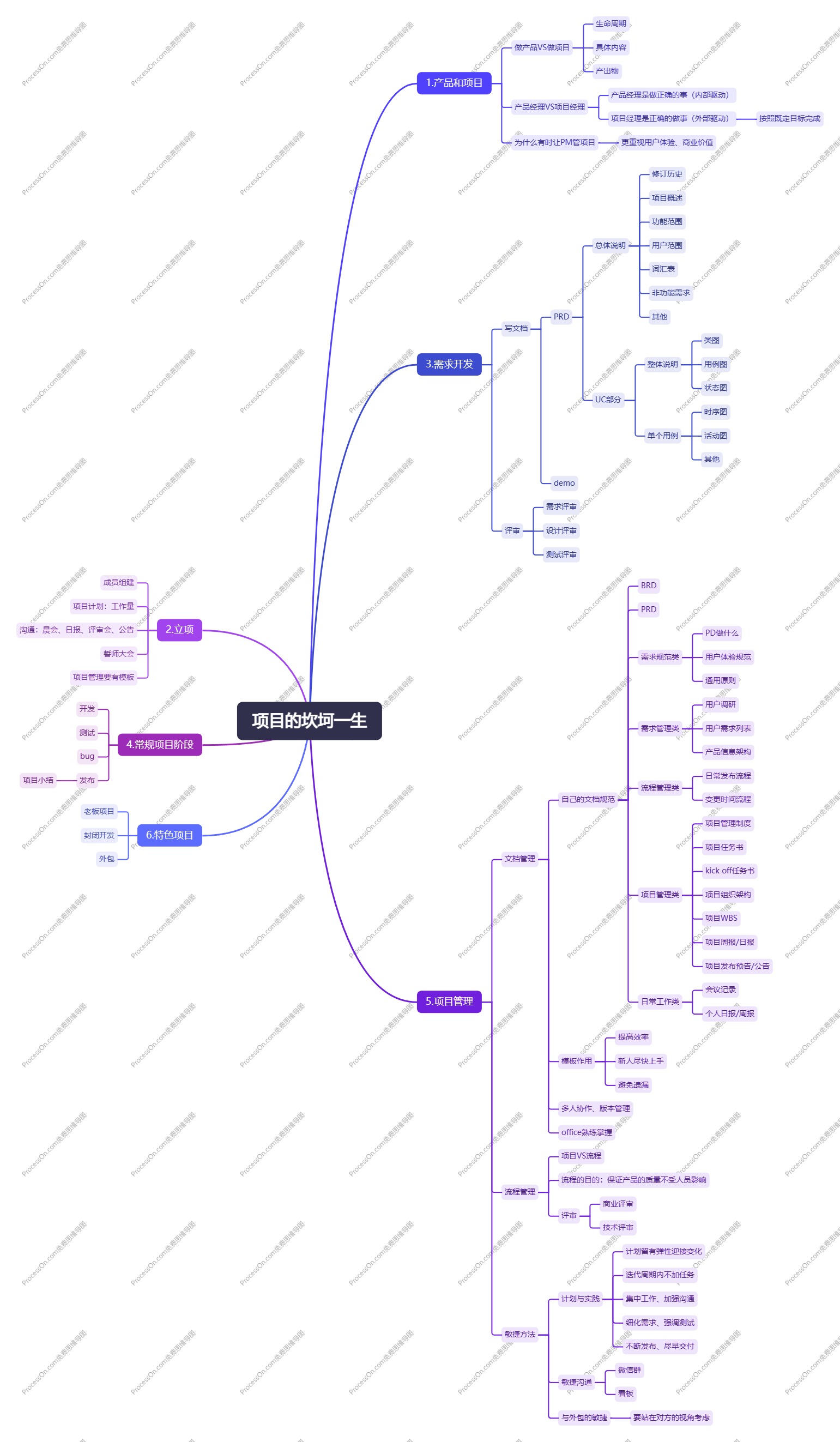

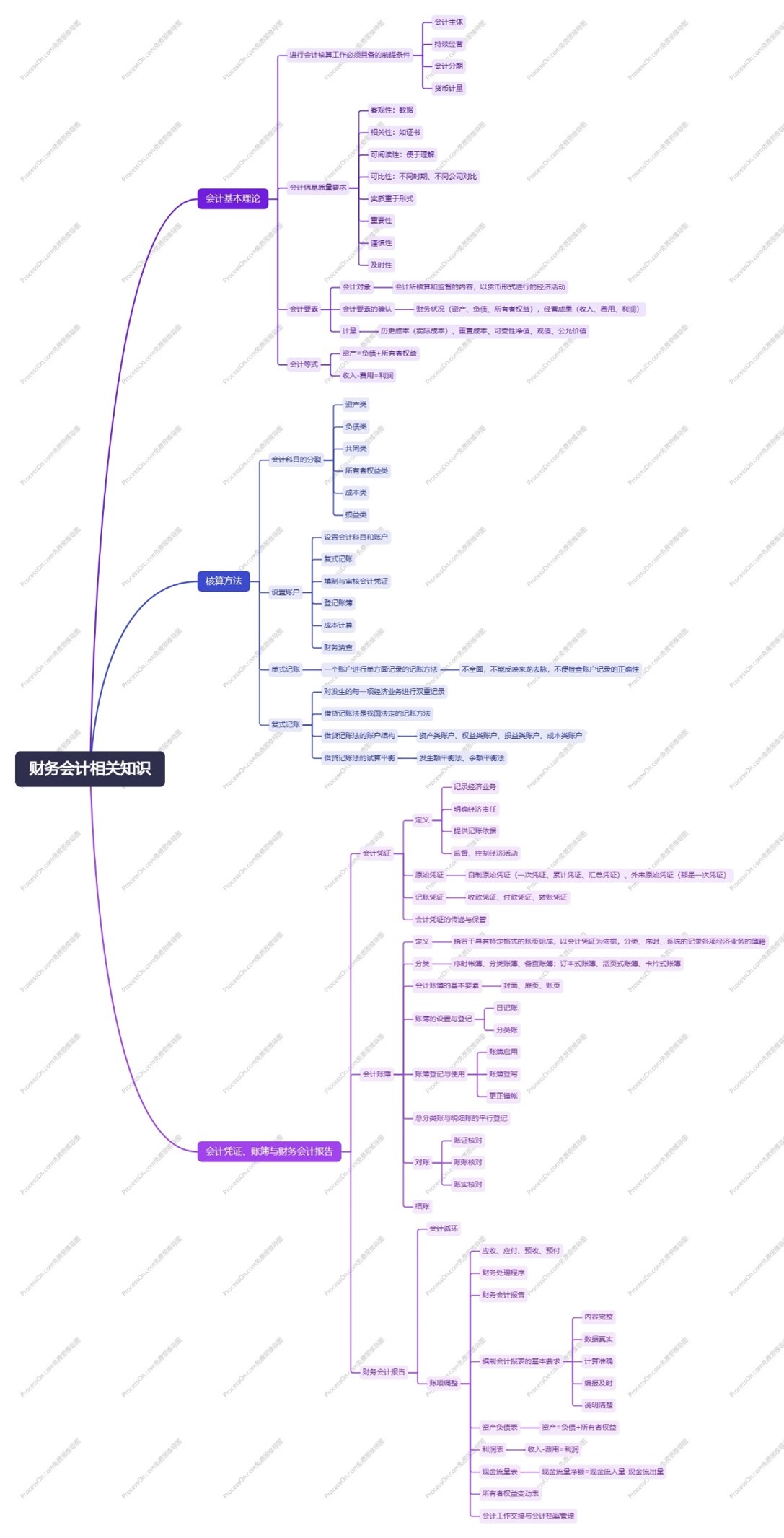

财务会计思维导图:

SQL学习笔记:

1.SELECT 语句用于从数据库中选取数据

SELECT * FROM Websites;

SELECT name,country FROM Websites;2.SELECT DISTINCT 语句用于返回唯一不同的值

SELECT DISTINCT country FROM Websites;3.WHERE 子句用于提取那些满足指定条件的记录

SELECT * FROM Websites WHERE country=’CN’;

SELECT * FROM Websites WHERE id=1;4.AND & OR 运算符用于基于一个以上的条件对记录进行过滤

SELECT * FROM Websites WHERE country=’USA’ OR country=’CN’;

SELECT * FROM Websites WHERE alexa > 15 AND (country=’CN’ OR country=’USA’);5.ORDER BY 关键字用于对结果集按照一个列或者多个列进行排序

SELECT * FROM websites ORDER BY alexa;6.INSERT INTO 语句用于向表中插入新记录

INSERT INTO websites (name,url,alexa,country) VALUES (‘百度’,’https://www.baidu.com/','4','CN‘);7.UPDATE 语句用于更新表中已存在的记录

UPDATE websites SET alexa=’5000’,country=’USA’ WHERE name=’菜鸟教程’;8.DELETE 语句用于删除表中的记录

DELETE FROM websites WHERE name=’Facebook’ AND country=’USA’;9.SELECT TOP 语句用于在 SQL 中限制返回的结果集中的行数, 它通常用于只需要查询前几行数据的情况,尤其在数据集非常大时,可以显著提高查询性能(MySQL使用limit关键字)

SELECT * FROM websites LIMIT 2;10.LIKE 操作符用于在 WHERE 子句中搜索列中的指定模式。LIKE 操作符是 SQL 中用于在 WHERE 子句中进行模糊查询的关键字,它允许我们根据模式匹配来选择数据,通常与 % 和 _ 通配符一起使用。

SELECT * FROM websites WHERE name LIKE ‘G%’;11.通配符

% 替代 0 个或多个字符

_ 替代一个字符

SELECT * FROM websites WHERE url LIKE ‘%oo%’;12.IN 操作符允许您在 WHERE 子句中规定多个值

SELECT * FROM websites WHERE name IN (‘Google’,’菜鸟教程’);13.BETWEEN 操作符选取介于两个值之间的数据范围内的值,这些值可以是数值、文本或者日期

SELECT * FROM websites WHERE alexa BETWEEN 1 AND 20;

SELECT * FROM websites WHERE alexa NOT BETWEEN 1 AND 20;

SELECT * FROM Websites WHERE (alexa BETWEEN 1 AND 20) AND country NOT IN (‘USA’, ‘IND’);14.通过使用 SQL,可以为表名称或列名称指定别名

SELECT name AS n,country AS c FROM websites;

SELECT name, CONCAT(url, ‘, ‘, alexa, ‘, ‘, country) AS site_info FROM Websites;15.SQL JOIN 子句用于把来自两个或多个表的行结合起来,基于这些表之间的共同字段。最常见的 JOIN 类型:SQL INNER JOIN(简单的 JOIN)。 SQL INNER JOIN 从多个表中返回满足 JOIN 条件的所有行。

SELECT websites.id,websites.name,access_log.count,access_log.date FROM websites INNER JOIN access_log ON websites.id=access_log.site_id;16.LEFT JOIN 关键字从左表(table1)返回所有的行,即使右表(table2)中没有匹配。如果右表中没有匹配,则结果为 NULL

SELECT websites.name,access_log.count,access_log.date FROM websites LEFT JOIN access_log ON websites.id=access_log.site_id ORDER BY access_log.count DESC;17.RIGHT JOIN 关键字从右表(table2)返回所有的行,即使左表(table1)中没有匹配。如果左表中没有匹配,则结果为 NULL。

SELECT websites.name,access_log.count,access_log.date FROM websites RIGHT JOIN access_log ON access_log.site_id=websites.id ORDER BY access_log.count DESC;18.SQL UNION 操作符合并两个或多个 SELECT 语句的结果。UNION 操作符用于合并两个或多个 SELECT 语句的结果集。它可以从多个表中选择数据,并将结果集组合成一个结果集。使用 UNION 时,每个 SELECT 语句必须具有相同数量的列,且对应列的数据类型必须相似。

SELECT country FROM websites UNION SELECT country FROM apps ORDER BY country;

SELECT country FROM websites UNION ALL SELECT country FROM apps ORDER BY country;19.INSERT INTO SELECT 语句从一个表复制数据,然后把数据插入到一个已存在的表中。目标表中任何已存在的行都不会受影响。

INSERT INTO websites (name,country) SELECT app_name,country FROM apps;